Stuxnet er blevet synonymt med cyberangreb og cyberkrigsførelse. Den dag i dag fortsætter spørgsmålene om, hvem der har oprettet Stuxnet, hvordan fungerede Stuxnet, og hvorfor Stuxnet er vigtigt for cybersikkerhed. Læs videre for at finde svar på disse spørgsmål og mere.

Hvad er Stuxnet?

Stuxnet er en meget sofistikeret computerorm, der blev almindeligt kendt i 2010. Den udnyttede tidligere ukendte Windows zero-day sårbarheder til at inficere målsystemer og sprede sig til andre systemer. Stuxnet var hovedsageligt rettet mod centrifugerne i Irans uranberigelsesanlæg med den hensigt i det skjulte at afspore Irans på det tidspunkt nye atomprogram. Stuxnet blev dog modificeret over tid for at gøre det muligt at målrette mod anden infrastruktur såsom gasrør, kraftværker og vandbehandlingsanlæg.

Mens Stuxnet skabte globale overskrifter i 2010, menes det, at udviklingen på det begyndte i 2005. Det anses for at være verdens første cybervåben og skabte af den grund betydelig medieopmærksomhed. Efter sigende ødelagde ormen næsten en femtedel af Irans atomcentrifuger, inficerede over 200.000 computere og fik 1.000 maskiner til at nedbrydes fysisk.

Hvordan fungerede Stuxnet?

Stuxnet er meget kompleks malware , som er omhyggeligt designet til kun at påvirke specifikke mål og forårsage minimal skade på andre enheder.

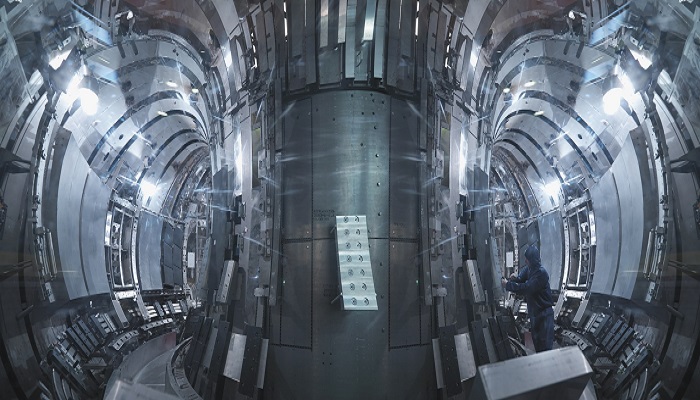

I begyndelsen af 2000'erne blev der almindeligt antaget, at Iran udviklede atomvåben på sit uranberigelsesanlæg i Natanz. Irans atomanlæg var luftgabte - hvilket betyder, at de bevidst ikke var forbundet til andre netværk eller internettet. (Begrebet 'luftgab' refererer til det fysiske rum mellem en organisations fysiske aktiver og omverdenen.) Det menes, at Stuxnet blev overført via USB-stik, der blev båret inde i disse nukleare faciliteter af agenter.

Stuxnet gennemsøgte hver enkelt inficeret pc for tegn på Siemens Step 7-software, som industrielle computere, der fungerer som programmerbare logiske controllere (PLC'er) bruger til at automatisere og overvåge elektromagnetisk udstyr. Da Stuxnet fandt denne software, begyndte den at opdatere sin kode for at sende destruktive instruktioner til det elektromagnetiske udstyr, der styres af pc'en. Samtidig sendte Stuxnet falsk feedback til hovedcontrolleren - hvilket betød, at alle, der overvågede udstyret, ikke ville indse, at der var noget galt, før udstyret begyndte at selvdestruere.

I det væsentlige: Stuxnet manipulerede ventilerne, der pumpede urangas ind i centrifugerne i reaktorerne i Natanz. Det øgede gasmængden og overbelastede de roterende centrifuger, hvilket fik dem til at overophede og selvdestruere. Men for de iranske forskere, der så computerskærmene, så alt ud til at være normalt.

Stuxnet var meget sofistikeret – det brugte fire separate zero-day-angreb til at infiltrere systemer og var kun designet til at påføre Siemens industrielle kontrolsystemer skader. Stuxnet bestod af tre dele:

- En orm, der udførte det meste af arbejdet

- En linkfil, der automatiserede udførelse af udbredte ormekopier

- Et rootkit , der skjulte filer fra registrering

Stuxnet kom frem i lyset i 2010, efter at inspektører ved Irans nukleare anlæg udtrykte overraskelse over den hastighed, hvormed centrifugerne fejlede. Yderligere undersøgelser foretaget af sikkerhedseksperter afslørede, at stærk skadelig software var årsagen. (En af sikkerhedseksperterne var Sergey Ulasen, som efterfølgende arbejdede for Kaspersky.) Stuxnet var svært at opdage, fordi det var en helt ny malware uden kendte signaturer, som udnyttede flere nul-dages sårbarheder.

Det var ikke meningen, at Stuxnet skulle spredes ud over Irans atomanlæg. Men malwaren endte på internet-tilsluttede computere og begyndte at sprede sig på grund af dens ekstremt sofistikerede og aggressive natur. Det gjorde dog kun lidt skade på eksterne computere, det inficerede – fordi Stuxnet var designet specifikt til kun at beskadige bestemte mål. Indvirkningen af Stuxnet kunne for det meste mærkes i Iran.

Hvem skabte Stuxnet?

Selvom ingen officielt tog ansvaret for Stuxnet, er det almindeligt accepteret, at det var en fælles oprettelse mellem efterretningstjenesterne i USA og Israel. Efter sigende fik det klassificerede program til at udvikle ormen kodenavnet 'Olympiske Lege', som begyndte under præsident George W Bush og derefter fortsatte under præsident Obama. Programmets mål var at afspore eller i det mindste forsinke Irans nye atomprogram.

I første omgang plantede agenter Stuxnet-malwaren i fire ingeniørfirmaer med tilknytning til Natanz – et centralt sted i Iran for dets atomprogram – i afhængighed af skødesløs brug af USB-nøgler til at transportere angrebet inden for anlægget.

Hvorfor er Stuxnet så berømt?

Stuxnet skabte stor medieinteresse og var genstand for dokumentarfilm og bøger. Den dag i dag er det fortsat et af de mest avancerede malwareangreb i historien. Stuxnet var vigtigt af flere årsager:

- Det var verdens første digitale våben. I stedet for blot at kapre målrettede computere eller stjæle oplysninger fra dem, undslap Stuxnet det digitale rige for at anrette fysisk ødelæggelse af udstyr, som computerne kontrollerede. Det dannede præcedens, at det var muligt at angribe et andet lands infrastruktur gennem malware.

- Det blev oprettet på nationalstatsniveau, og selvom Stuxnet ikke var det første cyberkrigsangreb i historien , blev det betragtet som det mest sofistikerede på det tidspunkt.

- Det var yderst effektivt: Stuxnet ødelagde angiveligt næsten en femtedel af Irans atomcentrifuger. Med henblik på industrielle kontrolsystemer inficerede ormen over 200.000 computere og fik 1.000 maskiner til at blive fysisk nedbrudt.

- Den brugte fire forskellige nul-dages sårbarheder til at sprede sig, hvilket var meget usædvanligt i 2010 og stadig er usædvanligt i dag. Blandt disse udnyttelser var en så farlig, at den blot krævede at have et ikon synligt på skærmen - ingen interaktion var nødvendig.

- Stuxnet fremhævede det faktum, at luftgappede netværk kan brydes - i dette tilfælde via inficerede USB-drev. Når først Stuxnet var på et system, spredte det sig hurtigt og søgte efter computere med kontrol over Siemens software og PLC'er.

Er Stuxnet en virus?

Stuxnet omtales ofte som en virus, men i virkeligheden er det en computerorm. Selvom vira og orme begge er malwaretyper, er orme mere sofistikerede, fordi de ikke kræver menneskelig interaktion for at blive aktiveret – i stedet kan de udbrede sig selv, når de er kommet ind i et system.

Ud over at slette data kan en computerorm overbelaste netværk, forbruge båndbredde, åbne en bagdør, mindske harddiskpladsen og levere anden farlig malware som rootkits, spyware og ransomware .

Du kan læse mere om forskellen på virus og orm i vores artikel her .

Stuxnets arv

Stuxnet er på grund af dets berygtede status kommet ind i den offentlige bevidsthed. Alex Gibney, en Oscar-nomineret dokumentarist, instruerede Zero Days , en dokumentarfilm fra 2016, der fortalte historien om Stuxnet og undersøgte dens indvirkning på Irans forhold til Vesten. Kim Zetter, en prisvindende journalist, skrev en bog kaldet Countdown to Zero Day , som detaljerede oplysninger om opdagelsen og eftervirkningerne af Stuxnet. Der er også udgivet andre bøger og film.

Skaberne af Stuxnet har angiveligt programmeret det til at udløbe i juni 2012, og under alle omstændigheder udstedte Siemens rettelser til sin PLC-software. Stuxnets arv fortsatte dog i form af andre malwareangreb baseret på den originale kode. Efterfølgere til Stuxnet inkluderede:

Duqu (2011)

Duqu var designet til at logge tastetryk og mine data fra industrielle faciliteter, formentlig for at iværksætte et senere angreb.

Flame (2012)

Flame var sofistikeret spyware, der blandt andet optog Skype samtaler, loggede tastetryk og indsamlede skærmbilleder. Ligesom Stuxnet rejste Flame via USB-stick. Den var rettet mod regerings- og uddannelsesorganisationer og nogle privatpersoner for det meste i Iran og andre mellemøstlige lande.

Havex (2013)

Havex' mål var at indsamle oplysninger fra blandt andet energi-, luftfarts-, forsvars- og medicinalvirksomheder. Havex malware var primært målrettet amerikanske, europæiske og canadiske organisationer.

Industrispiller (2016)

Dette målrettede kraftanlæg. Det forårsagede angiveligt et strømafbrydelse i Ukraine i december 2016.

Triton (2017)

Dette målrettede sikkerhedssystemerne på en petrokemisk fabrik i Mellemøsten, hvilket gav anledning til bekymring om malware-skaberens hensigt om at forårsage fysisk skade på arbejdere.

Seneste (2018)

En unavngiven virus med karakteristika af Stuxnet ramte angiveligt uspecificeret netværksinfrastruktur i Iran i oktober 2018.

I dag bruges cybermidler i vid udstrækning til indsamling af efterretninger, sabotage og informationsoperationer udført af mange stater og ikke-statslige aktører til kriminelle aktiviteter, strategiske formål eller begge dele. Almindelige computerbrugere har dog ringe grund til at bekymre sig om Stuxnet-baserede malwareangreb, da de primært er rettet mod større industrier eller infrastruktur såsom kraftværker eller forsvar.

Cybersikkerhed til industrielle netværk

I den virkelige verden er avancerede nationalstatsangreb som Stuxnet sjældne sammenlignet med almindelige, opportunistiske forstyrrelser forårsaget af ting som ransomware. Men Stuxnet fremhæver vigtigheden af cybersikkerhed for enhver organisation. Uanset om det er ransomware, computerorme, phishing , kompromittering af virksomheds-e-mail (BEC) eller andre cybertrusler, omfatter de trin, du kan tage for at beskytte din organisation,:

- Anvend en streng Bring Your Own Device-politik (BYOD), der forhindrer medarbejdere og entreprenører i at introducere potentielle trusler på dit netværk.

- Implementer en stærk og teknisk håndhævet adgangskodepolitik med tofaktorgodkendelse, der forhindrer brute force-angreb og forhindrer stjålne adgangskoder i at blive trusselsvektorer.

- Sikre computere og netværk med de nyeste patches. Ved at holde dig opdateret vil du sikre dig, at du får glæde af de seneste sikkerhedsrettelser.

- Anvend nem backup og gendannelse på alle niveauer for at minimere forstyrrelser, især for kritiske systemer.

- Overvåg konstant processorer og servere for uregelmæssigheder.

- Sørg for, at alle dine enheder er beskyttet af omfattende antivirus. Et godt antivirusprogram vil fungere 24/7 for at beskytte dig mod hackere og de nyeste vira, ransomware og spyware.

Relaterede produkter:

- Kaspersky Antivirus

- Kaspersky Premium Antivirus

- Download Kaspersky Premium Antivirus med 30-dages gratis prøveperiode

- Kaspersky Password Manager – Gratis prøveversion

- Kaspersky VPN Secure Connection

Læs mere: